Broj napada na bankomate i prodajne (PoS) terminale je, tokom 2020. godine, značajno smanjen usled globalne pandemije. Danas, kada se vraćaju stari obrasci potrošnje, broj sajber napada je ponovo u porastu. Prema izveštaju koji je objavila kompanija Kaspersky, HydraPoS i AbaddonPoS su najrasprostranjeniji malveri ove godine i čine oko 71 odsto svih detekcija. Najčešći malver na bankomatima je bio Ploutus sa 3 odsto udela svih detekcija.

Sajber kriminalci napadaju ugrađene sisteme koji se koriste u bankomatima i prodajnim (PoS) terminalima kako bi ukrali gotovinu, podatke platnih kartica i lične podatke, kao i da bi probili u sisteme i tako stekli kontrolu nad svim uređajima u okviru mreže. Na taj način, napadači mogu ukrasti hiljade dolara preko noći. Brojne verzije Windows operativnog sistema koje se koriste u bankomatima odavno su zastarele i tako postaju laka meta, dok PoS terminale često koriste kompanije sa niskim nivoom sajber bezbednosti.

Šta nam brojke govore?

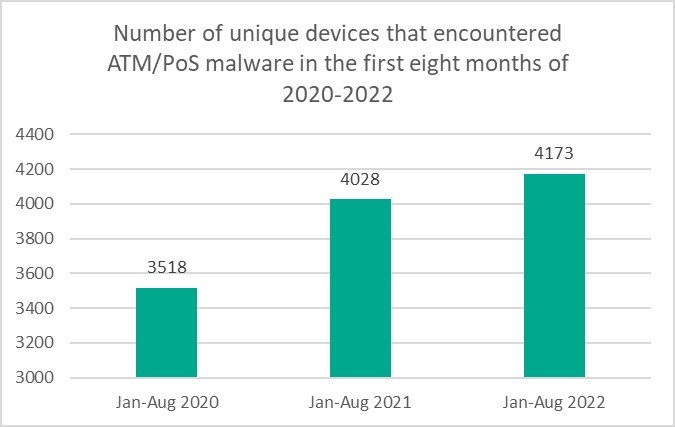

Kada je pandemija počela, broj napada se naglo smanjio u odnosu na prethodnu godinu – sa otprilike 8.000 u 2019. na 5.000 u 2020. godini. Prema proceni stručnjaka, postoji nekoliko razloga zašto je tako – smanjenje ukupnog broja bankomata širom sveta, zatvaranje bankomata tokom pandemijskih ograničenja, kao i generalno smanjenje potrošnje. Smanjivanje tržišta rezultiralo je i manjem brojem napada.

Danas su ograničenja u velikoj meri ukinuta, stari obrasci potrošnje su se vratili, pa je i aktivnost sajber kriminalaca u porastu. Tokom 2021. godine, broj napada je porastao za 39 odsto u odnosu na prethodnu godinu. U prvih osam meseci 2022. godine, broj napada je porastao za 19 odsto u odnosu na isti period 2020. godine, odnosno za 4 odsto u odnosu na 2021. Napadnuto je ukupno 4173 uređaja u periodu januar-avgust 2022. godine, što ukazuje da će ovaj trend biti nastavljen i u poslednjem kvartalu.

PoS malver je najrasprostranjeniji

HydraPoS i AbaddonPoS malveri čine otprilike 71 odsto svih detekcija u periodu 2020-2022. HydraPoS potiče iz Brazila i poznat je po kloniranju kreditnih kartica. Prema izveštajima Kaspersky Threat Intelligence Portala, ova grupa malvera je korišćena u napadima koji uključuju socijalni inženjering. „Postoje različite tehnike koje zavise od toga ko sprovodi napad i koja vrsta malvera se koristi. Napadači telefoniraju ili čak dolaze u kancelarije žrtava. Oni se lažno predstavljaju kao zaposleni u banci ili kompaniji za izdavanje kreditnih kartica i pokušavaju da ubede žrtvu da instalira malver, pod izgovorom da je u pitanju ažuriranje sistema“, komentariše Fabio Asolini, šef istraživačkog centra za Latinsku Ameriku kompanije Kaspersky.

| № | Grupa | Procenti detekcije |

| 1 | HydraPoS | 36% |

| 2 | AbaddonPoS | 35% |

| 3 | Ploutus | 3% |

| 4 | RawPoS | 2% |

| 5 | Prilex | 2% |

Najaktivnije grupe ATM/PoS malvera u 2022. godini po udelu detekcije

U privih pet se ubraja i Ploutus (3 odsto) – grupu malvera koja se koristi za modifikovanje legitimnog softvera i kontrole bankomata uz dobijanje administrativnih privilegija koje omogućavaju kriminalcima da povlače novac sa bankomata kad god žele. RawPoS (malver koji može da preuzme podatke magnetne trake iz memorije) i Prilex (malver koji remeti interakcije između softvera PoS terminala i platnih kartica) čine po 2 odsto. Preostale 61 analizirane grupacije malvera i modifikacija, ukupno 61, pojedinačno imaju manje od 2 odsto.

„PoS malver je rasprostranjeniji od onog koji se koristi na bankomatima, jer omogućava jednostavan pristup novcu. Ako su bankomati dobro zaštićeni, vlasnici kafića, restorana i prodavnica često i ne razmišljaju o sajber bezbednosti svojih PoS terminala, zbog čega su na meti napadača. Pored toga, pojavljuju se novi kriminalni modeli, odnosno prodaja malvera trećim licima, što znači da potencijalni zlonamerni akteri ne moraju da poseduju kompleksne veštine da bi koristili malver „, objašnjava Fabio Asolini.

Posetite Securelist.com gde možete pročitati ceo izveštaj.

Da bi ugrađeni sistemi i podaci bili bezbedni, istraživači kompanije Kaspersky preporučuju:

- Koristite višeslojno rešenje koje obezbeđuje optimalan izbor zaštitnih slojeva da biste omogućili najviši mogući nivo bezbednosti.

- Implementirajte tehnike samozaštite u PoS modulima, poput onih koje su dostupne na Kaspersky SDK, sa ciljem da sprečite zlonamerni kod da neovlašćeno menja transakcije kojima upravljaju ti moduli.

- Zaštitite starije sisteme savremenom zaštitom. Rešenja bi trebalo da budu optimizovana za rad i na starijim verzijama i na novijim verzijama Windows-a.

- Instalirajte bezbednosno rešenje koje štiti uređaje od različitih vektora napada, kao što je Kaspersky Embedded Systems Security.

- Za finansijske institucije koje su žrtve ovakvih vrsta prevara, Kaspersky preporučuje Threat Attribution Engine da pomogne IR timovima da što pre pronađu i otkriju ove vrste pretnji u napadnutim okruženjima.

- Omogućite svom timu pristup najnovijim obaveštajnim podacima o pretnjama (TI). Kaspersky Threat Intelligence Portal je jedinstvena tačka pristupa za TI kompanije, pružajući podatke o sajber napadima i uvide koje je Kaspersky prikupio u poslednjih 20 godina. Da bi pomogao preduzećima da održavaju efikasnu odbranu u ovim turbulentnim vremenima, Kaspersky pruža besplatan pristup nezavisnim, kontinuirano ažuriranim, informacijama sa globalnih izvora o tekućim sajber napadima i pretnjama. Zatražite pristup ovde.